Handlungsempfehlungen

PC-Schutz: 10 Maßnahmen für mehr Sicherheit

Viren, Trojaner, Passwortklau – es gibt viele Bedrohungen für Ihr PC-Rechner und Ihrem Account. Mit ein paar Einstellungen, Zusatzprogrammen und Verhaltensregeln lässt sich die Sicherheit des dienstlichen PC deutlich erhöhen:

- Nutzen Sie nur ein eingeschränktes Benutzerkonto und melden Sie sich nicht immer als Admin an.

- Halten Sie Ihr Betriebssystem (Windows) aktuell.

- Eine gute Antiviren-Software sollte für Sie Pflicht sein, um Schädlinge fernzuhalten.

- Halten Sie Ihren Browser auf den neusten Stand.

- Laden Sie Daten und Programme nur von vertrauenswürdigen Quellen herunter.

- Speichern Sie Daten nicht lokal auf Ihrer Festplatte ab. Nutzen Sie die File-Ordner für Ihre Speicherung.

- Schließen Sie keine externen Festplatten oder USB an Ihren Rechner an.

- Nutzen Sie unterschiedlich komplexe Passwörter für einzelne Logins (Dienste)

- Bleiben Sie misstrauisch und halten Sie sich bei der Weitergabe persönlicher Informationen zurück.

Handlungsempfehlung + Anleitungen zur PC-Sicherheit

Microsoft Defener der Universität Regensburg

Zum Schutz vor Viren muss auf jedem Rechner ein Virenscanner mit aktiver Auto-Update-Funktion installiert werden. Unser Rechenzentrum bietet das Microsoft Defender an.

Weitere Informationen finden Sie unter:

Datensicherung

Unsere Netzlaufwerke und Dateidienste bieten Ihnen eine sichere Aufbewahrung Ihrer Daten, komfortable Möglichkeiten zum Teilen und ein ständiges Backup.

Hier finden Sie weitere Infromation zum Thema Speichermöglichkeiten:

Sichere Passwörter - so geht´s

Das vertrackte Problem mit komplexen Passwörtern:

Vielen Anwendern ist nicht bewusst, wie vielfältig die Konsequenzen sind, die bereits durch das Ausspähen oder Erraten eines einzelnen Kennwortes drohen. Viele Anwender benutzen Passwörter, die auf persönlichen Informationen wie dem eigenen Geburtstag beruhen und somit leichter zu merken sind. Das wissen auch Angreifer. Andere gängige Merkhilfen wie Namen von Haustieren oder Lebensgefährten finden sie ebenfalls mit geringem Aufwand heraus.

Handlungsempfehlung_Erstellen eines komplexen Passwortes

Sicherer Umgang mit Passwörtern

- Passwörter sollten niemals unverschlüsselt auf dem PC abgelegt werden.

- Passwörter sollten niemals aufgeschrieben werden.

- Keine einheitlichen Passwörter verwenden.

- Voreingestellt Passwörter ändern.

- Passwortwechselzwang falls es Hinweise gibt, dass es tatsächlich in die Hände von unbefugten Dritten gelangt ist.

- Niemals Zugangsdaten an Dritte weitergeben oder per Mail versenden.

Darüber hinaus gibt es weitere wichtige Regeln zum Umgang mit Passwörtern, die Sie einhalten sollten:

Handlungsempfehlung zum sicheren Umgang mit Passwörtern

Internetgefahren sicher begegnen

Phishing, Viren, Internetbetrug – es gibt viele Risiken bei der Internetnutzung. Wer jedoch Schutzmöglichkeiten ergreift, kann unbesorgt die digitale Welt erkunden.

Handlungsempfehlung_Internetgefahren sicher begegnen

Sicherheits-Irrtümer: E-Mail-Sicherheit

- Irrtum 1: "Wenn ich eine E-Mail nur anschaue, aber keinen Anhang öffne, kann nichts passieren."

- Irrtum 2: "Das Antworten auf Spam-Mails birgt keine Gefahr, man kann auch den Links zum Löschen aus dem Verteiler folgen."

- Irrtum 3: "Eine E-Mail kommt immer von der Adresse, die im Absender-Feld steht.“

- Irrtum 4: "Phishing-Mails sind leicht zu erkennen."

Erklärungen zu Sicherheits-Irrtümer - E-Mail Sicherheit

Merkmale einer Phishing-Mail – „Fake“-Mails erkennen

So manch "Fake"- E-Mail sieht täuschend echt aus. Jedoch gibt es einige Aspekte, die erkennen lassen, dass ein Cyberkrimmineller seine Angel ausgeworfen hat:

- Grammatik- und Orthografie-Fehler

- Mails in fremder Sprache

- Fehlender Name

- Dringender Handlungsbedarf

- Eingabe von Daten

- Aufforderung zur Öffnung einer Datei Links oder eingefügte Formulare

- Bisher noch nie E-Mails von der Bank erhalten oder kein Kunde

- Verdächtige Absenderadresse

Handlungsempfehlungen um "Fake"- E-Mails zu erkennen

Umgang mit Phishing-Mails

- Haben Sie irgendwelche Zweifel ob eine E-Mail "echt" ist - belassen Sie E-Mails (ungeöffnet) für 2-3 Tage im Posteingang. Handelt es sich dabei um "übliche" Schadsoftware, konnten die Sicherheitshersteller inzwischen Muster erstellen anhand denen unser E-Mail Scanner diese E-Mails erkennt und in die Quarantäne verschiebt.

- E-Mail Adressen z.B. „PayPal“, „Amazon“, „DHL“ u.a. können gefälscht werden, sodass sie täuschend echt aussehen. Ein Blick in den E-Mail Header und Abfrage der IP-Adresse des sendenden Mailservers könnte Aufschluss geben.

- Kriminelle arbeiten in Ihren Phishing-Mails oft mit einer emotionalen Sprache bzw. versuchen den Anwender mithilfe von Einschüchterung zu bestimmte Aktivitäten zu verleiten. Bleiben Sie standhaft und reagieren Sie nicht auf Forderungen.

- Phishing-Mails enthalten zum Teil verdächtige weiterführende Links oder Anhänge. Ignorieren Sie diese!

- Laden Sie niemals von diesen dubiosen Seiten angebotene Software herunter!

- Öffnen Sie NIEMALS die dubiosen Anhänge der E-Mail!

Mailbox Scan des Rechenzentrums der UR

Jede Nacht werden Mailbox Inhalte auf Schaddateien (Viren/Phishing) gescannt. Untersucht werden die Inhalte der Inbox und Outbox (max. 3 Tage alt) - andere Ordner werden nicht erfasst.

Sollten Sie eine verdächtige E-Mail erhalten, belassen Sie diese E-Mail in Ihren Eingangsnachrichten/Inbox und warten Sie bitte 2-3 Tage mit dem Öffnen der E-Mail. Ist die E-Mail, nach der Wartezeit, immer noch in Ihrer Mailbox, dann ist es wahrscheinlich keine schädliche E-Mail.

Verdacht auf Phishing-Mail - IT-Sicherheitsvorfall!?

Wenn Sie sich nicht sicher sind, ob Sie auf eine Fake-Mail hereingefallen sind, so melden Sie dies bitte umgehend, um den Schaden so minimal wie möglich zu halten:

- Benötigen Sie als Bediensteter einen persönlichen Ansprechpartner, so wenden Sie sich bitte an Ihren zuständigen Workgroupmanager. Dieser kann Sie Vor-Ort unterstützen und kontaktiert den Support und ggfs. den IT-Sicherheitsbeauftragten (IT-SB) und den Datenschutzbeauftragten (DSB).

- Support kontaktieren: servicedesk@uni-regensburg.de (Tel. 5555)

Die Support Mitarbeiter helfen Ihnen bei Ihrem Problem und schalten ggfs. den IT-SB/DSB ein.

Handlungsempfehlung E-Mails melden

Cyberkriminalität - Richtiges Verhalten bei IT-Sicherheitsvorfällen

Der Begriff „Cybercrime steht als international einheitliche Beschreibung für Computerkriminalität und umfasst alle Straftaten, die unter Ausnutzung der Informations- und Kommunikationstechnik oder gegen diese gegangen werden; am häufigsten unter Verwendung des Tatmittels Internet und E-Mail.

Cybercrime wird ein immer lukrativeres Geschäft. Nicht nur Weltkonzerne werden Opfer von Datenklau, Computersabotage oder Computerbetrug, sondern auch die Universitäten rücken immer mehr in den Fokus von Cyberkriminellen. Die Cyberkriminellen haben es heute nicht nur auf neue Entwicklung oder Wissensinterna abgesehen. Oft wollen sie den Betroffenen auch finanziell schaden oder das Image negativ beeinflussen.

Handlungsempfehlung_ Cyberkriminalität - Richtiges Verhalten bei IT-Sicherheitsvorfälle

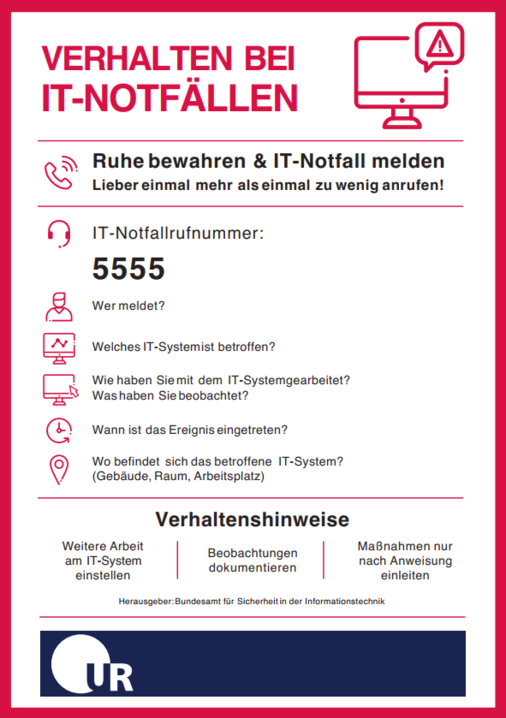

Verhalten bei IT-Notfällen

Auch wenn Sie sich nicht ganz sicher sind, ob ein IT-Sicherheitsvorfall vorliegt, melden Sie diesen bitte umgehend, um den Schaden so minimal wie möglich zu halten.

1. Schritt

Benötigen Sie als Bediensteter einen persönlichen Ansprechpartner, so wenden Sie sich bitte an Ihren zuständigen Workgroupmanager. Dieser kann Sie Vor-Ort unterstützen und kontaktiert den Support und ggfs. den IT-Sicherheitsbeauftragten (IT-SB) und den Datenschutzbeauftragten (DSB).

2. Schritt

Sollten Sie Ihren Workgroupmanager nicht erreichen können, so kontaktieren Sie unseren RZ-Support: servicedesk@uni-regensburg.de (Tel. 5555)

Die Support Mitarbeiter helfen Ihnen bei Ihrem Problem und schalten ggfs. den IT-SB/DSB ein.

Metainformationen aus öffentlichen Dokumenten entfernen

Das Internet bietet hervorragende Möglichkeiten, Dokumente, Bilder und alle Arten digitaler Daten zu veröffentlichen. Ohne teure und langsame Druck– und Versandprozesse kann eine hohe Reichweite erzielt werden. Gemeinsame Dateiformate wie PDF für Dokumente oder JPEG für Bilder sorgen dafür, dass die Informationen unabhängig vom Gerät (Smartphone, Tablet, PC usw.) und Betriebssystem (Windows, Android, Linux usw.) dargestellt werden können.

Dabei sollte man sich aber darüber im Klaren sein, dass diese Formate im Allgemeinen viel mehr Daten enthalten, als von den üblichen Darstellungsprogrammen angezeigt werden. Es handelt sich um die sog. Metadaten, die beispielsweise beinhalten, wo ein Foto aufgenommen wurde oder wer einen Text geschrieben hat. Das ist meist sehr nützlich, kann aber ungewollt Cyberkriminellen wertvolle Informationen in die Hände spielen. So kann das Auslesen der Metadaten Aufschluss darüber geben, dass ein bestimmter Benutzer eine veraltete Version einer Applikation einsetzt und welches Betriebssystem dafür genutzt wird.

Daher sollten Sie Ihre Dokumente von Metadaten bereinigen, bevor Sie diese veröffentlichen!

Stellungsnahme & Handreichung zu ZOOM

Stellungnahme der IT-Sicherheitsbeauftragten und der Datenschutzbeauftragten

Zoom ist eine Cloud-Lösung, d.h. die Software wird beim Anbieter betrieben. Die Universität Regensburg (UR) hat mit diesem Anbieter aber einen Vertrag zur Auftragsdatenverarbeitung abgeschlossen. Dadurch ist sichergestellt, dass die Einhaltung der Datenschutzregelungen der DSGVO gewahrt ist. Zusätzlich werden durch die Administratoren des Rechenzentrums (RZ) entsprechende Einstellungen vorgenommen, die das Datenschutzniveau der Software im Vergleich zu den Standardeinstellungen weiter erhöhen.

Durch die hohe Popularität, die Zoom durch die Corona-Krise bekommen hat, steht der Dienst stark im Fokus der Öffentlichkeit, auch im Hinblick auf den Datenschutz. Dies bedeutet auf der einen Seite, dass Missbrauchsversuche (wie etwa das mutwillige Stören von Videokonferenzen) zunehmen, auf der anderen Seite werden so aber auch mögliche Schwachstellen der Software schneller erkannt und können durch den Hersteller schneller behoben werden. So hat Zoom in letzter Zeit sehr schnell auf Kritik und Hinweise reagiert und mögliche Schwachstellen geschlossen. Insbesondere die Version 5.0 hat wesentliche neue Sicherheitsfeatures bekommen, u.a. eine sehr starke Verschlüsselung mit 256-Bits. Der Anbieter hat die hohe Bedeutung des Themas gerade für europäische Nutzer*innen mittlerweile erkannt und bemüht sich durch zahlreiche Maßnahmen um eine verbesserte Transparenz und das Vertrauen der Nutzer*innen.

Wir halten die Nutzung von Zoom über die UR-Lizenz aus folgenden Gründen für vertretbar:

- Vertrag zur Auftragsdatenverarbeitung zwischen UR und Zoom garantiert DSGVO-Konformität

- Zahlreiche potenziell kritische Funktionen durch IT-Administration des RZ deaktiviert (z.B. Anmeldung mittels Facebook)

- Meetings sind transportverschlüsselt und lassen sich durch zahlreiche Zoom-Features (Passwort, Warteraumfreigabe, geheime Raum-ID usw.) vor Missbrauch (sog. Zoombombing) schützen

- IT-Sicherheitsbeauftragte hat Zugriff auf die „90 Tage Sicherheitsplan“- Fortschrittsberichte

- Zoom bessert bekannte Schwachstellen schnell nach und konzentriert sich in den nächsten Monaten ausschließlich auf Sicherheitsfeatures

Die Datenschutzerklärung für die Nutzung von Zoom an der UR finden Sie unter folgendem Link: Datenschutzerklärung zu Zoom

Wir möchten in diesem Zusammenhang auch auf die wirklich umfangreichen Informationen der am RZ der Universität Würzburg beheimateten Stabsstelle IT-Recht für die bayerischen staatlichen Hochschulen und Universitäten zum Thema Zoom hinweisen: Zoom – Stellungnahme zu Schwachstellen

Es stimmt auch, dass in jüngster Vergangenheit tatsächlich viele Schwachstellen entdeckt wurden. Zoom hat diese Fehler zeitnah geschlossen und setzt nach eigenen Angaben nun mehr Entwicklerressourcen für die Verbesserung der Sicherheit und Datenschutz ein. Für alle, die aus diesem Grund Bedenken hinsichtlich der Nutzung von Zoom haben, bietet das RZ verschiedene an, die vom RZ selbst oder dem DFN betrieben werden. Diese unterscheiden sich jedoch im Hinblick auf Funktionsumfang und Qualität von Zoom und eignen sich daher eher für Besprechungen mit wenigen Teilnehmern.

Neben Zoom bietet das RZ auch Alternativen an: DFNconf und Jitsi

Wir empfehlen Zoom (wie bereits in der Vergangenheit geschrieben) für die Lehre, empfehlen allerdings auch, kritische Informationen (Personalangelegenheiten, Dienstgeheimnisse etc.) nicht über Zoom zu verbreiten. Hierfür stehen andere Plattformen (z.B. DFN Conf, aktuell mit Skalierungsschwierigkeiten innerhalb der Peak-Zeiten) zur Verfügung.

| Ihre IT-Sicherheitsbeauftragte | Ihre Datenschutzbeauftragte |

| Elena Maria Kellinghaus | Susanne Stingl |

Handlungsempfehlung: Sicherheitseinstellungen & -funktionen

Um die Sicherheit Ihres Zoom-Meetings zu erhöhen, sollten Sie beim Planen und Durchführen des Meetings je nach Einsatzgebiet (z.B. Vorlesung oder kleine Besprechung) folgende Einstellungen und Funktionen nutzen:

- Passwortschutz: Ein Passwort ist für jedes Meeting zwingend erforderlich. Es wird automatisch generiert.

- Zugangsdaten: Geben Sie die Meeting-URL, die häufig auch das Passwort enthält, nicht weiter. Geben Sie die Zugangsdaten direkt an die Teilnehmer*innen weiter; veröffentlichen Sie die Zugangsdaten nicht auf anderem Weg.

- Warteraumfreigabe: Wenn Sie ein Meeting mit kleiner Gruppengröße planen, können Sie unter "Erweiterte Optionen" die Warteraumfreigabe aktivieren. Sie müssen nun jedem*jeder Teilnehmer*in den Zutritt zum Meeting manuell erlauben. Auf diese Weise verhindern Sie den Beitritt unerwünschter Personen. Sie können den Warteraum auch direkt im Meeting in der unteren Menüleiste unter "Sicherheit" aktivieren.

- Meeting sperren: Wenn Sie ein Meeting mit kleiner Gruppengröße durchführen, können Sie das Meeting für weiteren Zutritt sperren, sobald alle Teilnehmer*innen anwesend sind. Sie finden die Option in der unteren Menüleiste unter "Sicherheit". Auf diese Weise verhindern Sie den Beitritt unerwünschter Personen zum Meeting sowie zum Warteraum, falls Sie diesen aktiviert haben.

- Unerwünschte Teilnehmer*innen entfernen: Unerwünschte Teilnehmer*innen können Sie in der unteren Menüleiste über "Teilnehmer verwalten" aus dem Meeting entfernen. Ein erneuter Beitritt durch diese*n Teilnehmer*in ist dann nicht mehr möglich.

- Bildschirmfreigabe durch Teilnehmer*innen deaktivieren: Grundsätzlich sollten Sie die Bildschirmfreigabe durch eine*n Teilnehmer*in nur ermöglichen, wenn Sie tatsächlich benötigt wird (bspw. für Präsentationen durch Studierende). Deaktivieren Sie die Funktion anschließend wieder, um zu verhindern, dass Personen unerwünschte Inhalte zeigen. Die relevanten Einstellungsoptionen finden Sie in der unteren Menüleiste unter "Bildschirm freigeben".

- Bildschirmfreigabe - Annotierung deaktivieren: Bei einer Bildschirmfreigabe können andere Teilnehmer*innen standardmäßig Anmerkungen auf den Bildschirm schreiben. Falls Sie die Funktion nicht benötigen, sollten Sie sie bei jeder Freigabe deaktivieren. Sobald Sie Ihren Bildschirm freigegeben haben, können Sie die Funktion über die Buttons "Sicherheit" oder "Mehr" deaktivieren.

- Chat deaktivieren: Für den Fall, dass Teilnehmer beispielsweise unpassende Witze, Werbung, Beleidigungen oder Verleumdung über den Chat veröffentlichen,kann dieser vom Host deaktiviert werden. Sie finden die Option in der unteren Menüleiste unter "Sicherheit".

- Virtueller Hintergrund: Zum Schutz Ihrer Privatsphäre können Sie bei Bedarf den virtuellen Hintergrund in den Einstellungen oder direkt im Meeting in den Videoeinstellungen aktivieren. So ist Ihre Umgebung für die anderen Teilnehmer*innen nicht sichtbar.

Handlungsempfehlung: Datenschutz

Bitte beachten Sie auch die folgenden datenschutzrechtlichen Empfehlungen:

- Aufzeichnung der Vorlesung: Soweit ein Zoommeeting aufgezeichnet werden soll, beispielsweise, um es im Anschluss in der Mediathek zur Verfügung zu stellen, ist aus Gründen der Transparenz darauf zu achten, dass alle Teilnehmer darüber informiert sind, ggf. ist eine Einwilligung einzuholen, wenn Daten, Bilder, Tonaufnahmen oder Videos von Studierenden oder Dritten veröffentlicht werden sollen. Eine Einwilligung kann auch mündlich im Rahmen der Zoomkonferenz erteilt werden. Aus Gründen der Datenminimierung und Rechtmäßigkeit der Datenverarbeitung ist darauf zu achten, dass keine weiteren Teilnehmer eingeblendet werden oder personenbezogene Daten genannt werden, soweit dies nicht erforderlich ist und/oder die betroffenen Personen nicht eingewilligt haben. Beim Einstellen in die Mediathek ist dabei darauf zu achten, dass nur der Personenkreis darauf Zugriff hat, für den es erforderlich ist (bspw. nur für in einen GRIPS-Kurs eingeschriebene Studierende).

- Sensible Daten Dritter: Es ist darauf zu achten, dass keine sensiblen Daten Dritter zu sehen sind, soweit es hierfür keine Rechtsgrundlage gibt (z.B. Einwilligung), beispielsweise Patientendaten in medizinischen Vorlesungen.

- Zuschaltung der Kamera: Soweit es nicht für die konkrete Zoom-Konferenz erforderlich ist, sollte das Zuschalten der Kamera (insbesondere im häuslichen Bereich) den Teilnehmern freigestellt werden. Ggf. kann auf die Option des virtuellen Hintergrundes hingewiesen werden.

- Hinweis auf die Datenschutzerklärung zu Zoom: Mit der Einladung zu einer Zoom-Konferenz oder der Ankündigung auf der Homepage o.ä. sollte auf die o.g. Datenschutzerklärung zu Zoom der Universität Regensburg hingewiesen werden, um die Informationspflichten nach Art. 13 DSGVO zu erfüllen.

- Statusanzeige: Über die Zoom-Anwendung erfolgt eine Statusanzeige ("abwesend", "nicht stören", "online", "in einem Zoommeeting"). Der Status kann manuell geändert werden. Eine automatische Anzeige als "abwesend" erfolgt nur, wenn man sich abmeldet. Das Schließen des Fensters alleine reicht nicht aus. Die Abfrage des Status darf ausschließlich für legitime Zwecke (z.B. spontane Einladungen zu Meetings) genutzt werden.

Stellungsnahme & Handreichung in PDF-Form.

Diese Stellungnahme ist auch in der Rubrik "Datenschutz" zu finden.

Weitere wichtige Hinweise und Tipps zu Zoom finden sie hier.